قبل از شروع مطلب اصلی، به یاد مقدمه یکی از کتابهای پزشکی قانونی کامپیوتری افتادم که به این صورت کتاب را شروع میکرد: قتلی در هنگام سرقت مسلحانه در یکی از خیابانهای شهر صورت گرفته است و سارقین به سرعت توسط اتومبیل خود از منطقه متواری شدهاند. پلیس محلی با اعزام نیروی پزشکی قانونی کامپیوتری به همراه نیروهای پلیس خود به منطقه، متوجه میشود تصویری توسط یکی از دوربینهای CCTV خیابان از هنگام فرار آنها ضبط شده است؛ اما تصویر بسیار محو و از زاویهای نامناسب و از کنار ماشین است. توسط نرمافزارهای پلیسی بلافاصله ماشین شبیهسازی شده و نوع و مدل آن مشخص و شبیهسازی میشود. بعد از شبیهسازی سه بعدی، با چرخش 360 درجهای و نمایش ماشین از تمامی زوایا، شماره پلاک آن نیز مشخص میشود. سپس نیروهای پلیس موقعیت فیزیکی ماشین سارقین را با جی پی اس شناسایی کرده و با اعزام نیروها، قاتلین را در یکی از بزرگراههای شهر غافلگیر و دستگیر میکنند!

بعد از این مقدمه هیجانانگیز اینگونه ادامه میداد که؛ متنی که خواندید هیچ ارتباط و مناسبتی با پزشکی قانونی کامپیوتری و واقعیت نداشت و فقط در فیلمهای هالیوودی قابل قبول است!

از آنجا که اغلب، به خصوص در سکوت انسانها، تصاویر حرفهایی برای گفتن دارند، مطلب این هفته در رابطه با بازیابی و احراز هویت تصاویر در پزشکی قانونی کامپیوتری است.

همان طور که در مطلب «رَم، شاهدی خاموش در صحنه جرم» گفته شد علاوه بر هارد، رَم هر سیستم یا تلفنهای هوشمند حاوی اطلاعات بسیار ارزندهای میباشد که میتوان از طریق Dumpit (نرم افزاری که در مطلب قبلی به معرفی آن پرداختیم) آنها را ذخیره و بعداً مورد بازبینی قرارداد. یکی از این اطلاعت تصاویری هستند که (در آخرین باری که سیستم روشن بوده) توسط کاربر مورد نظر مرور شدهاند. برای پیدا کردن و مشاهده این تصاویر در میان حجم زیاد داده های ذخیرهشده رَم کافی است به دنبال هدر و تریلر تصاویر بگردیم که همیشه با کد هگزا دسیمال خاصی نشانهگذاری میشوند.

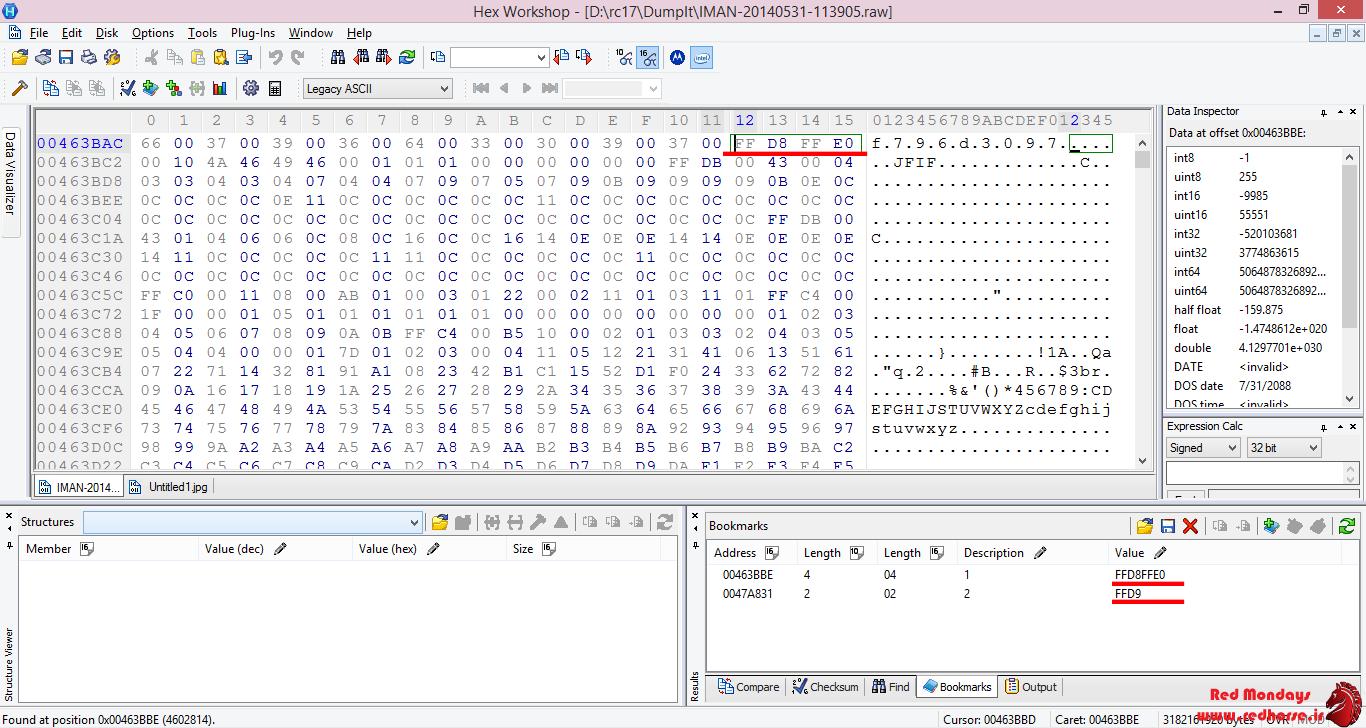

این دو مقدار برای تصاویر با فرمت jpeg برابر با FF D8 FF E0 در شروع و FF D9 در پایان تصویر هستند. همان طور که شکل زیر نشان میدهد، با جستجوی این مقادیر در نرمافزارهای ادیتوری هگزا دسیمال مانند WinHex یا HexWorkshop میتوان داده های مابین این دو مقدار را کپی و در فایلی جدید با پسوند jpg ذخیره کرد. سپس به راحتی میتوان با کمک هر نرمافزار نمایشگر تصاویر، تصویر استخراج شده از رَم را مشاهده کرد.

با کمی حوصله و دقت میتوان از دل داده های بسیار زیاد و در ظاهر نامفهوم رَم، تمامی تصاویر مشاهده شده در آخرین باری که سیستم روشن بوده را استخراج و از آنها در راستای اثبات یا رد نظریههای پلیسی استفاده کرد. از آنجا که این تصاویر شامل تصاویر مرور شده در مرورگرها و حافظههای فلش نیز میباشند، میتوانند بسیار کاربردی باشند.

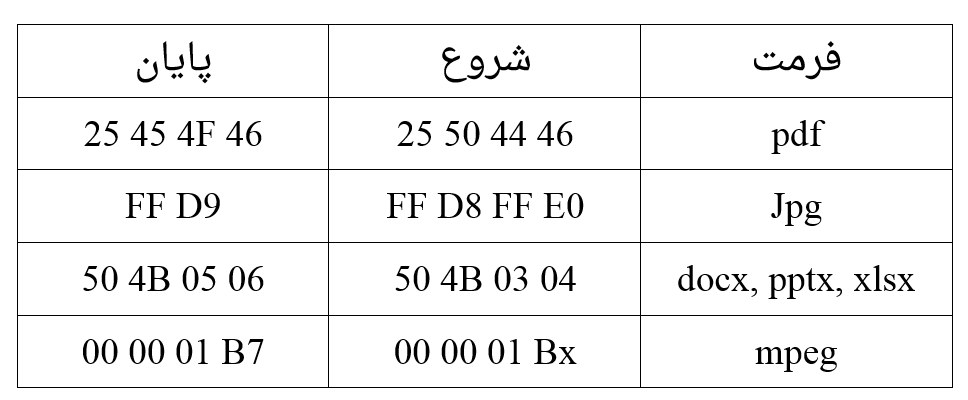

لازم به ذکر است که تمامی فایل های کامپیوتری با فرمت های گوناگون از جمله ورد، اکسل، پی دی اف، زیپ و… هر یک دارای فرمت هگزا دسیمال شروع و پایان کاملاً منحصر به فردی میباشند که میتوانیم با کمک همین ارقام آنها را استخراج کنیم. در زیر چند نمونه از این فرمت ها را معرفی میکنیم:

به نظر شما، بزرگترین چالش استفاده از تصاویر دیجیتال در پروندههای قضایی در دادگاهها چیست؟

چالشی وجود ندارد!

فتوشاپی نبودن تصاویر؟

دقیقا، باید اصالت و حقیقی بودن تصاویر اثبات شود.

سپاس از مطالبتون